每日HackerNews RSS

启用 JavaScript 和 Cookie 以继续。

## 钠离子电池:更快、更安全的替代方案 东京理科大学的科学家在钠离子(Na-ion)电池技术上取得了突破,可能克服了阻碍其作为传统锂离子(Li-ion)电池替代品发展的局限性。研究人员利用新型碳基电解质,并将硬碳与氧化铝结合,实现了更快的离子流动,充电速度与锂离子电池相当。 关键发现表明,钠离子在硬碳的孔隙内形成簇需要更少的能量,这表明钠离子电池可以比锂离子电池*更快*地充电。除了速度,钠离子电池还具有更高的稳定性和更低的生产成本。重要的是,它们也更*安全*,不易过热和着火——这是锂离子技术的一个主要问题,尤其是在大规模储能方面。 这项进展可能对需要快速充放电的应用产生变革性影响,例如可再生能源的大规模电网储能,并为当前电池技术相关的火灾风险提供了一个有希望的解决方案。

## 前沿人工智能与调试:OTelBench 研究结果

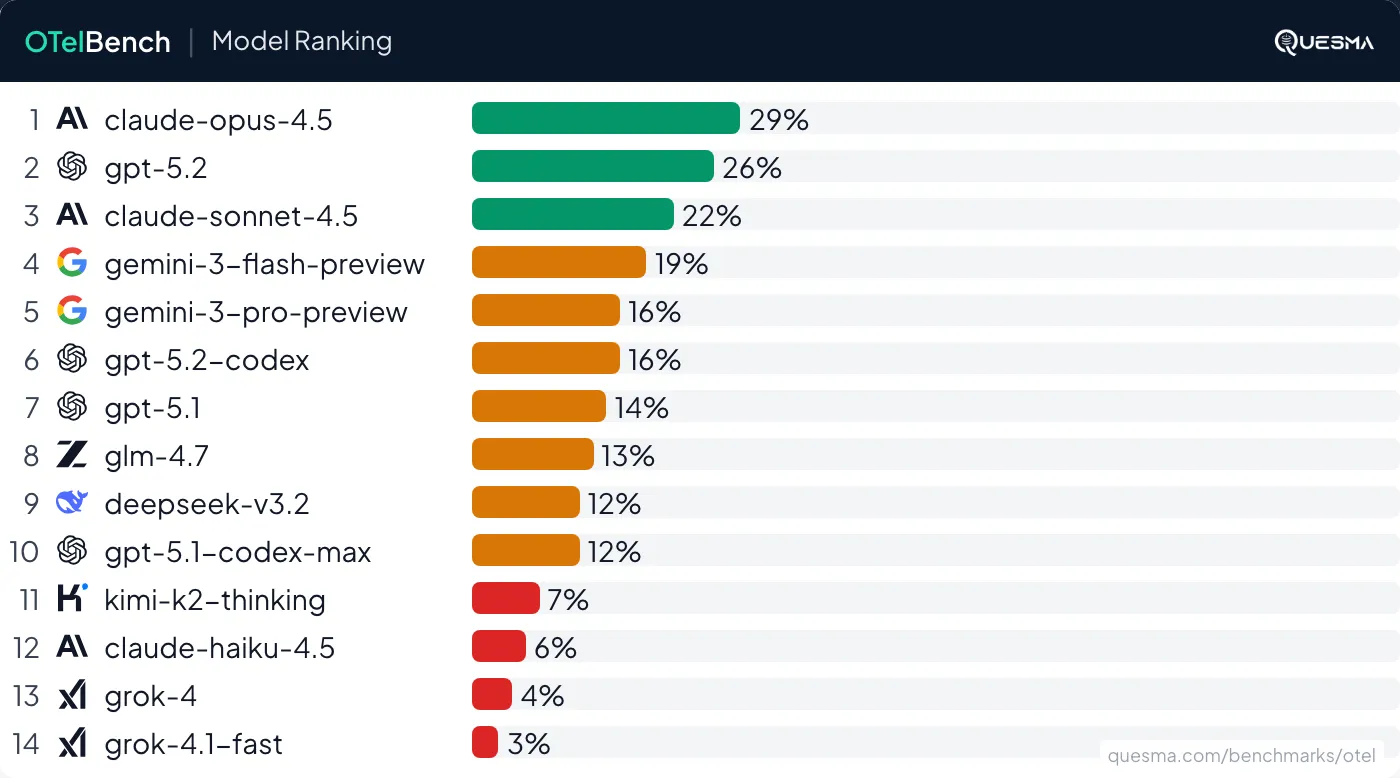

最近一项名为 OTelBench 的基准测试,评估了 14 款领先的人工智能模型(包括 Claude、GPT 和 Gemini)在向现有代码库添加分布式追踪方面的能力——这对于调试现代微服务系统至关重要,所使用的标准是业界标准的 OpenTelemetry (OTel)。结果显示,即使是表现最佳的模型也面临显著困难。

尽管 OTel 具有明确的规范,但表现最佳的模型 Claude 4.5 Opus 仅有 29% 的成功率。模型经常未能正确分离不同用户操作的追踪,而是将它们合并,表明缺乏上下文理解。性能因编程语言而异,C++ 的通过率最高(37%),而 Java、Ruby 和 Swift 则完全失败。

有趣的是,Gemini 3 Flash 以远低于成本的价格提供了与更昂贵模型相当的性能。该研究强调,虽然人工智能显示出潜力,但目前离取代熟练的站点可靠性工程师 (SRE) 来处理复杂的调试任务还很遥远。OTelBench 以开源形式发布 (QuesmaOrg/otel-bench),以鼓励在该人工智能辅助 SRE 的关键领域进行进一步的研究和基准测试。

## 前沿人工智能与调试:OTelBench 研究结果

最近一项名为 OTelBench 的基准测试,评估了 14 款领先的人工智能模型(包括 Claude、GPT 和 Gemini)在向现有代码库添加分布式追踪方面的能力——这对于调试现代微服务系统至关重要,所使用的标准是业界标准的 OpenTelemetry (OTel)。结果显示,即使是表现最佳的模型也面临显著困难。

尽管 OTel 具有明确的规范,但表现最佳的模型 Claude 4.5 Opus 仅有 29% 的成功率。模型经常未能正确分离不同用户操作的追踪,而是将它们合并,表明缺乏上下文理解。性能因编程语言而异,C++ 的通过率最高(37%),而 Java、Ruby 和 Swift 则完全失败。

有趣的是,Gemini 3 Flash 以远低于成本的价格提供了与更昂贵模型相当的性能。该研究强调,虽然人工智能显示出潜力,但目前离取代熟练的站点可靠性工程师 (SRE) 来处理复杂的调试任务还很遥远。OTelBench 以开源形式发布 (QuesmaOrg/otel-bench),以鼓励在该人工智能辅助 SRE 的关键领域进行进一步的研究和基准测试。

一辆Waymo自动驾驶出租车最近在圣莫尼卡一所小学的附近撞到了一名儿童,造成轻微伤。Waymo已将1月23日的事故报告给了国家公路交通安全管理局(NHTSA),该机构已启动调查。该公司表示,车辆当时行驶速度为17英里/小时,撞击前刹车降至6英里/小时,儿童突然从一辆停靠的SUV后面进入道路。 这起事故发生之际,Waymo已经面临关于其自动驾驶出租车在亚特兰大和奥斯汀非法超速通过校车展开的调查,大约有20起相关报告。NHTSA现在正在调查Waymo的车辆在学校区域和行人存在的情况下是否采取了适当的谨慎措施。Waymo声称其数据表明,在相同情况下,人类驾驶员撞击行人的速度会更高(14英里/小时),但尚未发布此次事故的具体分析报告。

## 细分领域解决方案的力量:3D打印与软件

作者最近尝试3D打印,发现了一个强大的原则:能够创造你*真正需要*的东西,这个概念同样适用于软件开发。虽然现成的设计和软件很有价值,但真正的魔力在于将解决方案调整到高度具体、个性化的需求。

最初,作者使用3D打印机来解决物理治疗中出现的需求——设计一个定制的辅助用品站,体验到从概念到实物转化速度之快,且在一天之内就能完成。这不仅仅是关于更快的运输;而是关于创造某种完全适合特定情况的东西,由于其细分特性,在商业上不可行。

这直接体现在软件工程上。我们独一无二地拥有构建*自己的工具*的能力——从开发环境到定制应用程序,提供大多数职业无法比拟的定制水平。就像维护个人配置文件和脚本一样,即使是小规模使用,定制软件也能在现成选项不足之处提供完美的契合。

最终,力量不仅仅在于*拥有*构建的选项,还在于认识到创造细分领域解决方案往往是全部意义所在。这是一种特权,也是时间投入与完美功能之间的权衡。

## 细分领域解决方案的力量:3D打印与软件

作者最近尝试3D打印,发现了一个强大的原则:能够创造你*真正需要*的东西,这个概念同样适用于软件开发。虽然现成的设计和软件很有价值,但真正的魔力在于将解决方案调整到高度具体、个性化的需求。

最初,作者使用3D打印机来解决物理治疗中出现的需求——设计一个定制的辅助用品站,体验到从概念到实物转化速度之快,且在一天之内就能完成。这不仅仅是关于更快的运输;而是关于创造某种完全适合特定情况的东西,由于其细分特性,在商业上不可行。

这直接体现在软件工程上。我们独一无二地拥有构建*自己的工具*的能力——从开发环境到定制应用程序,提供大多数职业无法比拟的定制水平。就像维护个人配置文件和脚本一样,即使是小规模使用,定制软件也能在现成选项不足之处提供完美的契合。

最终,力量不仅仅在于*拥有*构建的选项,还在于认识到创造细分领域解决方案往往是全部意义所在。这是一种特权,也是时间投入与完美功能之间的权衡。

## Scala 获得 377,300 欧元投资,以增强安全性和可持续性 Scala 获得了来自主权技术基金的一笔重要投资,该基金是支持关键开源基础设施的欧洲倡议。 这项为期两年的 377,300 欧元拨款由 Scala 中心协调,将侧重于加强该语言的长期安全性、维护和开发者体验。 鉴于 Scala 在为金融、公共服务和数据密集型行业中的关键系统提供支持方面发挥的重要作用,该资金将带来关键的改进。 这些改进包括由 OSTIF 进行的全面安全审计、对 `scoverage` 代码覆盖工具的增强,以及对 Scala 标准库和 API 的关键维护和现代化。 `sbt` 构建工具(版本 2.0)的主要更新也已计划,以改进项目构建流程并采用 Scala 3。Scala 中心将监督这些项目,鼓励社区参与,并通过其贡献者论坛 contributors.scala-lang.org 提供定期更新。 这项投资巩固了 Scala 作为关键数字基础设施的地位,并确保其在未来多年的持续可靠性。

```json { "status": "已阻止", "msg": "请求的网址被拒绝。", "support-id": 13176921523014390201 } ```

抱歉,此网站在未启用 JavaScript 的情况下无法正常工作。请启用 JavaScript 以继续。

该标题直接取自恩智浦(NXP)在每颗MIFARE Ultralight C芯片中预编程的默认工厂密钥。当你读取一张全新Ultralight C标签的16字节3DES密钥时,它会拼写出ASCII字符串“BREAKMEIFYOUCAN!”。这似乎是恩智浦工程师在2008年留给安全研究社区的一个故意有趣的挑战,并直接嵌入到Ultralight C的存储器中。我们选择论文标题是为了反映这一挑战,因为我们已经演示了多种实际攻击。当然,在任何正确配置的部署中,这个默认密钥应该在使用前被替换成一个独特且安全生成的密钥。