每日HackerNews RSS

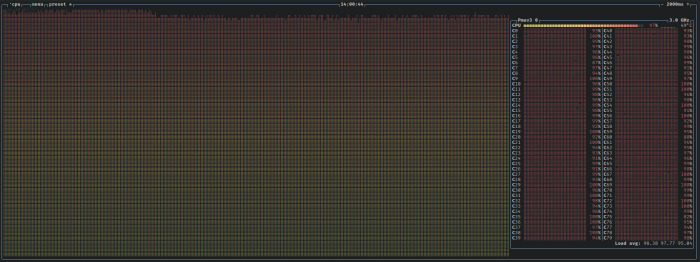

过去三个月,作者一直致力于将 Fedora Linux 移植到 RISC-V 架构。这项工作包括处理错误报告(目前仅剩 17 个)以及提交 86 个软件包构建的补丁请求——其中许多已成功合并并构建为 Fedora 43。

一个主要挑战是由于当前 RISC-V 硬件的限制,构建速度较慢。与其它架构相比(例如,binutils 在 RISC-V 上需要 143 分钟,而在 x86_64 上需要 29 分钟),构建时间显著更长,因此需要禁用链接时优化 (LTO) 以节省内存并缩短构建时间。

作者使用 QEMU 和 80 个模拟核心来缓解这个问题,从而为 LLVM 等复杂软件包实现合理的构建时间。未来的计划包括构建 Fedora 44、标准化内核镜像以及获取更快的硬件——这对 RISC-V 成为 Fedora 的主要架构至关重要。需要更快的构建器来启用 LTO 并实现与其它平台相当的构建时间。

过去三个月,作者一直致力于将 Fedora Linux 移植到 RISC-V 架构。这项工作包括处理错误报告(目前仅剩 17 个)以及提交 86 个软件包构建的补丁请求——其中许多已成功合并并构建为 Fedora 43。

一个主要挑战是由于当前 RISC-V 硬件的限制,构建速度较慢。与其它架构相比(例如,binutils 在 RISC-V 上需要 143 分钟,而在 x86_64 上需要 29 分钟),构建时间显著更长,因此需要禁用链接时优化 (LTO) 以节省内存并缩短构建时间。

作者使用 QEMU 和 80 个模拟核心来缓解这个问题,从而为 LLVM 等复杂软件包实现合理的构建时间。未来的计划包括构建 Fedora 44、标准化内核镜像以及获取更快的硬件——这对 RISC-V 成为 Fedora 的主要架构至关重要。需要更快的构建器来启用 LTO 并实现与其它平台相当的构建时间。

罗宾·斯隆讨论了最近发布的Gemini 3.1 Flash-Lite,称赞其速度、价格和视觉能力——特别是将其集成到更大系统中的潜力,而非直接对话。他指出谷歌持续关注广泛的“通用”智能,这与Anthropic和OpenAI对编码代理的侧重形成对比。 然而,斯隆对谷歌快速淘汰Gemini 3 Pro感到沮丧,强调了依赖外部托管模型的不可靠性。虽然自托管提供了一种解决方案,但目前的选项缺乏Gemini强大的视觉处理能力。他预计这种情况很快就会改变。 这篇来自斯隆个人博客的文章强调了对隐私和速度的承诺,这与印刷品的特性相符。他鼓励读者订阅他的新闻通讯以获取更新。

## 互联网与语言的演变:摘要 格雷琴·麦卡洛的《因为互联网》和亚当·亚历西克的《算法语言》都探讨了互联网如何塑造语言,但采用了不同的方法。麦卡洛从历史和语言学的角度出发,追溯了在线交流的演变,从早期的BBS系统到表情符号,认为互联网复兴了曾被正式规范边缘化的非正式书写。她将表情符号视为手势,是现代书面语言不可或缺的一部分。 然而,亚历西克则侧重于社交媒体*算法*的控制性影响。《算法语言》详细描述了平台如何优先考虑广告收入,迫使用户开发编码语言(例如,用“unalive”代替自杀),以逃避内容审核。他强调了Vine甚至在线“incel”社群等平台,作为新俚语出人意料的生产源。 虽然两人都承认互联网的影响,但亚历西克的作品更具批判性,揭示了算法如何对用户进行分类和营销,可能扼杀真正的个性。他甚至注意到人们在语音表达上承受着模仿MrBeast等成功内容创作者的压力。最终,《算法语言》激起了评论员的愤怒,促使人们希望出现像Mastodon和Bluesky这样的去中心化社交媒体平台,在那里语言可以自由地、摆脱算法控制地有机演变。

这是威廉·吉布森广受好评的“蔓延三部曲”——《神经漫游者》、《零计数》和《蒙娜丽莎超载》——的数字版本,由Voyager出版社于1991年作为其“扩展图书项目”的一部分发布。该项目旨在优化在电脑屏幕上的阅读体验,侧重于排版和数字出版细节。 这个特定版本包含吉布森之前未发表的一篇后记。它最初以1.4MB软盘的形式分发给Macintosh电脑(68k架构,System 6.0.7或更高版本,需要HyperCard 2.1)。 安装过程包括挂载磁盘镜像、提取文件并将字体复制到System文件夹。书本身通过一个名为“The Library”的应用程序访问,但它们按字母顺序显示,而非按时间顺序。现代用户可以通过Basilisk II等模拟软件访问它。

Widevine 的 CLS 是 Google 提供的免费服务,供 Widevine 许可方生成 DRM 许可证。此服务端点允许内容分发商使用 Google 的基础设施,而不是完全运营自己的 Widevine 许可服务器或与第三方 DRM 供应商合作。对于一些人来说,这是一个便捷的入口——但它也有一些权衡:作为免费服务,无法获得支持和有价值的功能。或者,Google 还向许可方提供“Widevine 许可服务器 SDK”,以便在他们自己的基础设施上执行 100% 的端到端 DRM 许可证生成/交付——无需与 Widevine CLS 通信。许多第三方云多 DRM 提供商已经在使用此 SDK——这也使他们能够提供改进的服务级别和优势。例如,以下是使用 Widevine CLS 与使用具有 Widevine 许可服务器 SDK 的托管 DRM 提供商(如 DRMtoday)之间的差异:

## AI生成代码的信任挑战 随着像Claude这样的人工智能代理越来越多地自主编写代码,一个关键问题出现了:我们如何*知道*代码是正确的?传统的代码审查难以跟上变化的数量,而依赖人工智能来测试其自身的工作会形成自我验证的循环,从而忽略了根本的误解。 解决方案不是增加审查员,而是回归测试驱动开发(TDD)的核心原则:**在编写代码*之前*定义什么是“正确”的。** 工程师不应提示解决方案,而应首先编写清晰、具体的**验收标准**——对所需功能的纯英文描述(例如,“用户在凭据错误时看到‘无效的电子邮件或密码’”)。 然后,人工智能可以根据这些标准构建,并使用自动化验证(例如,对于前端使用Playwright,对于后端使用`curl`)可以严格地针对这些标准进行测试。这会将审查重点从复杂的差异转移到简单的通过/失败报告,仅突出实际的失败。 虽然这不能消除所有错误(不正确的规范仍然会产生有缺陷的结果),但它通过捕获集成问题并确保代码按*预期*运行,从而显著提高可靠性,从而提供了一种比仅仅依赖人工智能驱动的代码审查更可靠的方法。像`opslane/verify`这样的工具使用Claude和Playwright简化了这个过程。

arXivLabs是一个框架,允许合作者直接在我们的网站上开发和分享新的arXiv功能。个人和与arXivLabs合作的组织都认同并接受我们开放、社群、卓越和用户数据隐私的价值观。arXiv致力于这些价值观,并且只与秉持这些价值观的合作伙伴合作。您是否有为arXiv社群增加价值的项目想法?了解更多关于arXivLabs的信息。

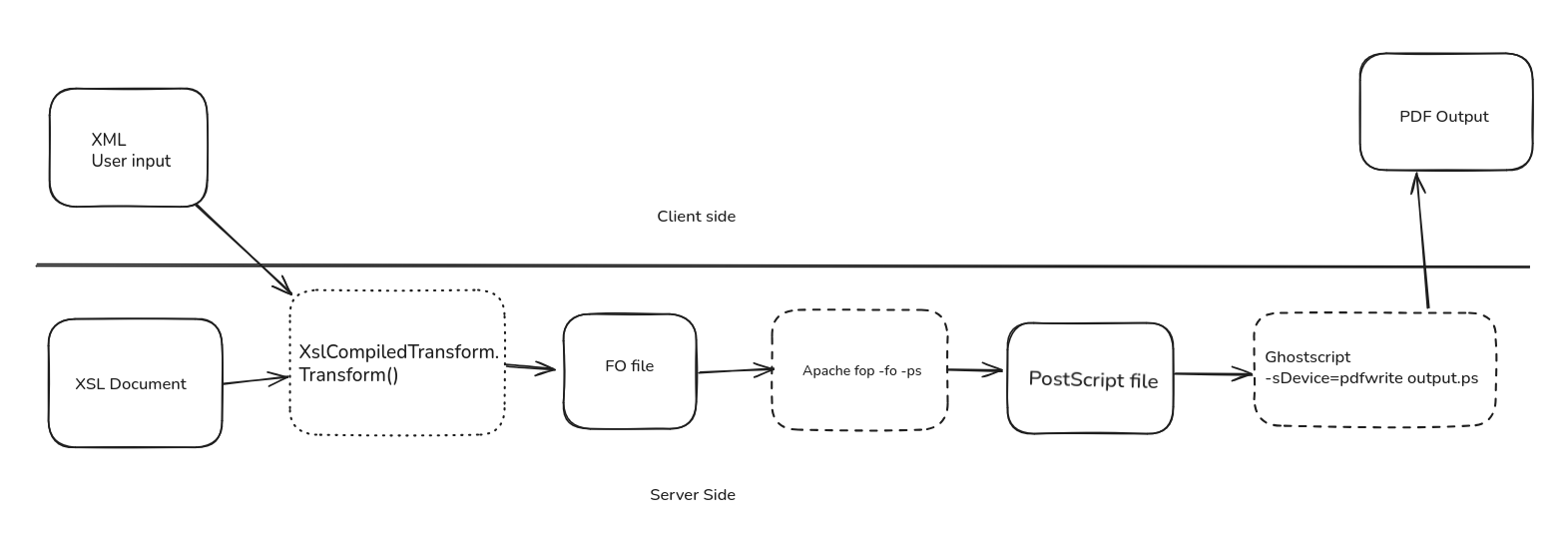

## Apache FOP & GhostScript 漏洞摘要

一名安全研究人员发现了一个漏洞,该漏洞存在于使用 Apache FOP 将用户提供的 XML 转换为 PostScript,然后使用 GhostScript 生成 PDF 的应用程序中。虽然 GhostScript 包含用于安全性的沙箱,但 FOP 处理用户输入的方式存在缺陷,导致潜在的代码执行。

问题源于生成的 PostScript 代码中字符的转义不足。具体来说,精心构造的 XML 输入可以绕过 FOP 的转义机制并注入任意 PostScript 指令。FOP 的换行功能加剧了这一问题,该功能引入了进一步破坏转义逻辑的换行符。

通过利用这一点,研究人员可以注入诸如 `showpage` 和文件访问指令之类的命令,最终直接从服务器的文件系统中读取敏感文件(例如 Docker 挑战中的 flag)。一个关键的解决方法是使用不间断空格来防止 FOP 分割命令。

虽然完全逃逸沙箱是可能的,但研究人员成功利用该漏洞读取了一个 flag 文件。Apache FOP 不会修复底层问题,而是选择改进有关预期安全属性的文档。研究人员还利用了另一个 Windows 漏洞 (CVE-2025-46646) 以获得更广泛的文件系统访问权限。

## Apache FOP & GhostScript 漏洞摘要

一名安全研究人员发现了一个漏洞,该漏洞存在于使用 Apache FOP 将用户提供的 XML 转换为 PostScript,然后使用 GhostScript 生成 PDF 的应用程序中。虽然 GhostScript 包含用于安全性的沙箱,但 FOP 处理用户输入的方式存在缺陷,导致潜在的代码执行。

问题源于生成的 PostScript 代码中字符的转义不足。具体来说,精心构造的 XML 输入可以绕过 FOP 的转义机制并注入任意 PostScript 指令。FOP 的换行功能加剧了这一问题,该功能引入了进一步破坏转义逻辑的换行符。

通过利用这一点,研究人员可以注入诸如 `showpage` 和文件访问指令之类的命令,最终直接从服务器的文件系统中读取敏感文件(例如 Docker 挑战中的 flag)。一个关键的解决方法是使用不间断空格来防止 FOP 分割命令。

虽然完全逃逸沙箱是可能的,但研究人员成功利用该漏洞读取了一个 flag 文件。Apache FOP 不会修复底层问题,而是选择改进有关预期安全属性的文档。研究人员还利用了另一个 Windows 漏洞 (CVE-2025-46646) 以获得更广泛的文件系统访问权限。

(Empty input provided. There is nothing to translate.)